Лун для d link

Настройку рекомендуется производить через web-интерфейс. Для того чтобы в него попасть, откройте браузер (Internet Explorer или Mozilla Firefox) и введите в адресной строке 192.168.0.1

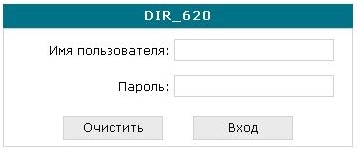

В появившемся окне введите:

Имя пользователя – admin

Пароль – admin

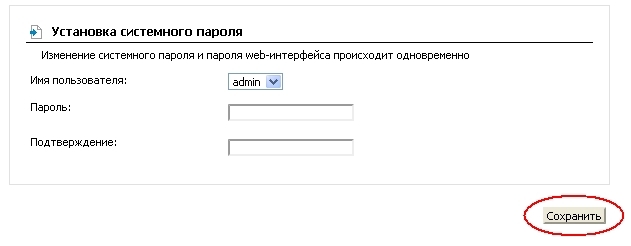

Появится сообщение « Сейчас установлен пароль по умолчанию. В целях безопасности Вам рекомендуется сменить пароль. ». Нажмите « ОК », установите новый пароль для доступа на web-интерфейс и нажмите « Сохранить ».

Еще раз введите:

Имя пользователя – admin

Пароль – установленный Вами

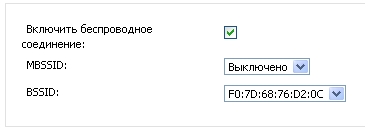

Перейдите в меню Wi-Fi => Общие настройки и проверьте, чтобы стояла галочка « Включить беспроводное соединение ».

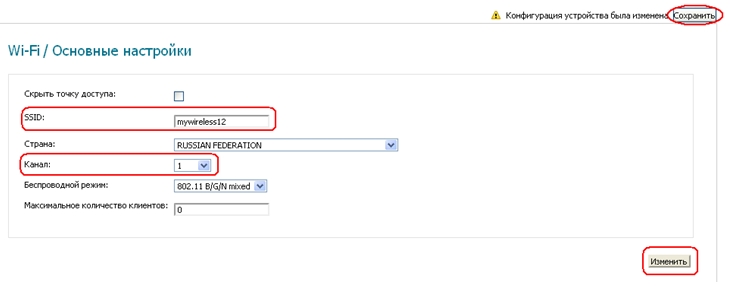

Далее перейдите в меню Wi-Fi => Основные настройки.

Скрыть точку доступа – не ставьте галочку

SSID – пропишите имя беспроводной сети. Можно использовать латинские буквы и цифры

Страна – оставьте RUSSIAN FEDERATION

Канал – вместо AUTO установите любой канал с 1 по 11

Беспроводной режим – можете оставить без изменений или выбрать другой режим

Максимальное количество клиентов – можете установить максимальное количество беспроводных клиентов. Если установлен 0, количество клиентов неограниченно.

Нажмите « Изменить

После изменения настроек нажмите « Сохранить » в правом верхнем углу.

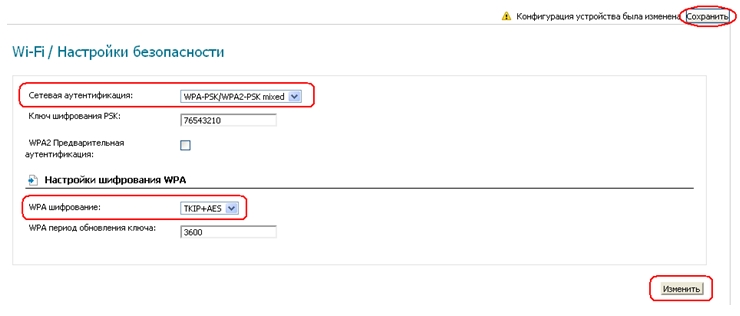

Далее перейдите в меню Wi-Fi => Настройки безопасности.

Сетевая аутентификация – рекомендуется устанавливать шифрование WPA-PSK/WPA2-PSKmixed

Ключ шифрования PSK – можете использовать ключ по умолчанию или установить свой (от 8 до 63 символов, можно использовать латинские буквы и цифры)

WPA-шифрование – выберите TKIP+AES

WPA период обновления ключа – оставьте без изменений

Нажмите « Изменить

После изменения настроек нажмите « Сохранить » в правом верхнем углу.

Настройка беспроводной сети завершена.

Источник

Лун для d link

ВНИАМНИЕ: Динамический тоннель, может только принимать подключения, но не устанавливать их.

Настройка для DFL:

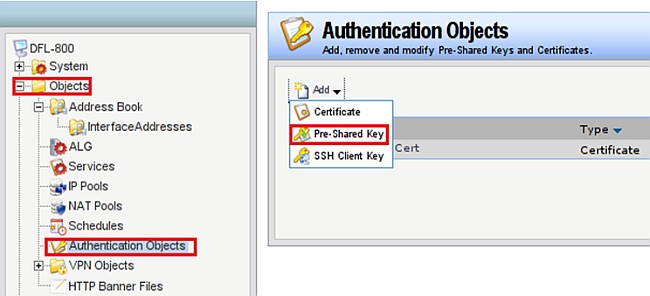

Шаг 1: Создать секретный ключ для тоннеля.

Выберите Objects → Authentication Objects, нажмите кнопку Add и выберите Pre-Shared key.

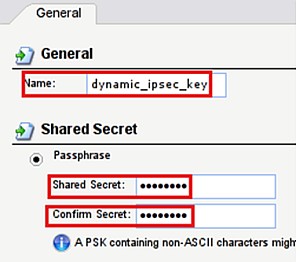

Заполните поля следующим образом:

Name: dynamic_ipsec_key

Shared Secret: Укажите парольную фразу, используя цифры и буквы английского алфавита.

Confirm Secret: Повторите парольную фразу указанную в поле Shared Secret

Нажмите ОК.

Примечание: Старайтесь использовать сложную парольную фразу, длинной не менее 10 символов, буквы в которой указаны в разных регистрах. Динамический IPSec менее безопасный чем статический, сложная парольная фраза является преградой несанкционированному получению доступа. Желательно ограничить доступ из такого тоннеля только до необходимых и хорошо защищенных хостов внутри сети.

Для повышения безопасности может быть использована Аутентификация Xauth и/или Аутентификация на основе сертификатов (не рассматривается в данном примере).

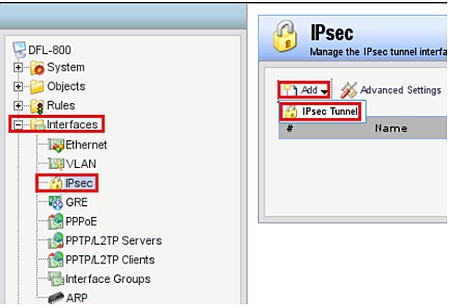

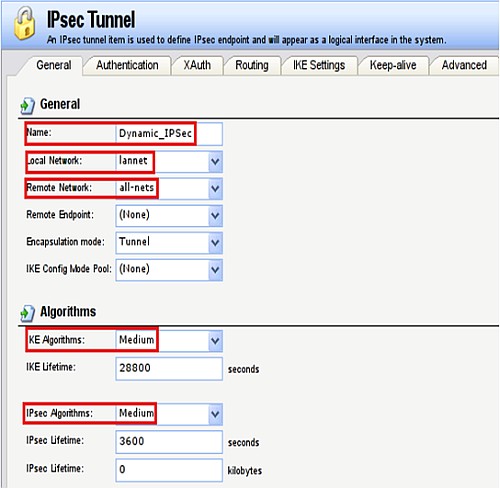

Шаг 2: Создание и настройка динамического IPSec тоннеля:

Выберите Interfaces → IPSec, нажмите кнопку Add и выберите IPSec Tunnel.

Заполните поля следующим образом:

Name: Dynamic_IPsec.

Local Network: Из выпадающего меню выберите lannet.

Remote Network: Из выпадающего меню выберите all-nets.

IKE Algorithms: Из выпадающего меню выберите Medum.

IPSec Algorithms: Из выпадающего меню выберите Medum.

Перейдите на вкладку Authentication и заполните поля следующим образом:

Выберите аутентификацию Pre-shared key и укажите из выпадающего списка dynamic_ipsec_key.

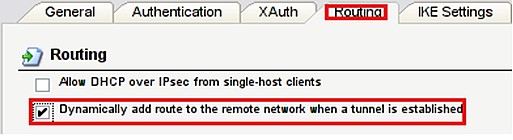

Перейдите на вкладку Routing и установите галочку напротив Dynamically add route to the remote network when a tunnel is established.

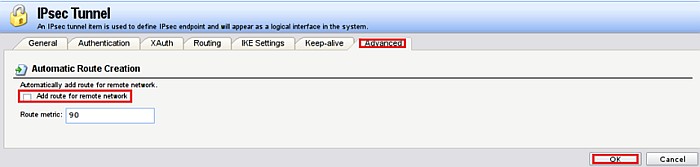

Перейдите на вкладку Advanced, снимите галочку с Add route for remote network и нажмите кнопку ОК.

Примечание: Если у вас уже настроены статические тоннели или в будущем вам необходимо будет их использовать, убедитесь, что статические тоннели находятся выше созданного в предыдущем шаге динамического тоннеля. Все тоннели находящиеся ниже созданного тоннеля будут неработоспособны. Для изменения порядка тоннелей нажмите правой кнопкой мышки по имени тоннеля и выберите из контекстного меню поднять или опустить.

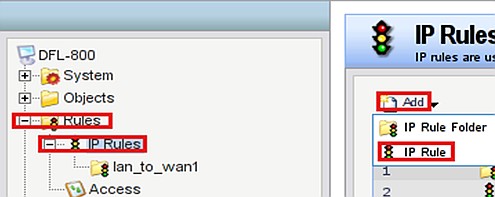

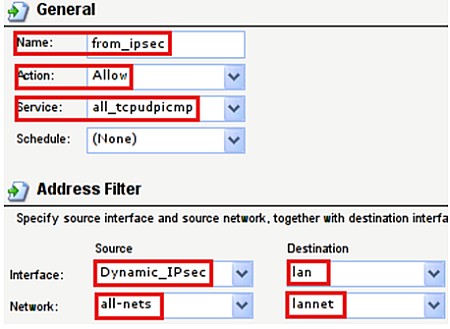

Шаг 3: Создание правил для доступа из тоннеля к локальной сети и обратно.

Выберите Rules → IP Rules и нажмите кнопку Add, выберите IP Rule.

Заполните поля следующим образом:

Name: from_ipsec

Action: allow.

Service: all_tcpudpicmp

Source Interface: Dynamic_IPSec.

Source Network: all-nets

Destination Interface: lan

Destination Network: lannet

Нажмите ОК.

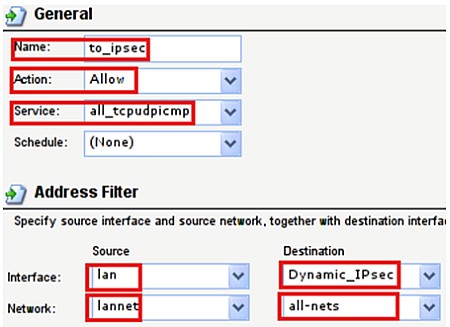

Нажмите кнопку Add и выберите IP Rule.

Заполните поля следующим образом:

Name: to_ipsec

Action: allow.

Service: all_tcpudpicmp

Source Interface: lan.

Source Network: lannet

Destination Interface: Dynamic_IPSec

Destination Network: all-nets

Нажмите ОК.

Примечание: Динамический тоннель может быть только один. Этот тоннель способен подключить всех клиентов с динамическими адресами, в т.ч. с интерфейса wan2, если корректно настроен PBR.

Активируйте и сохраните настройки.

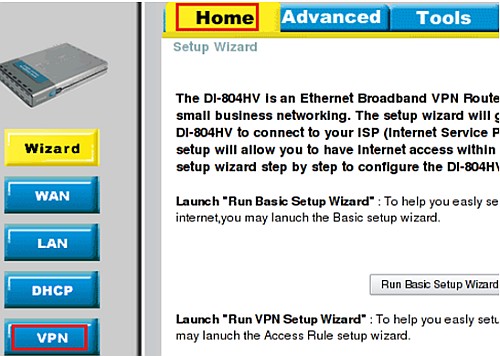

Настройка DI-8xx серии

Выберите на верху вкладку HOME, слева меню VPN.

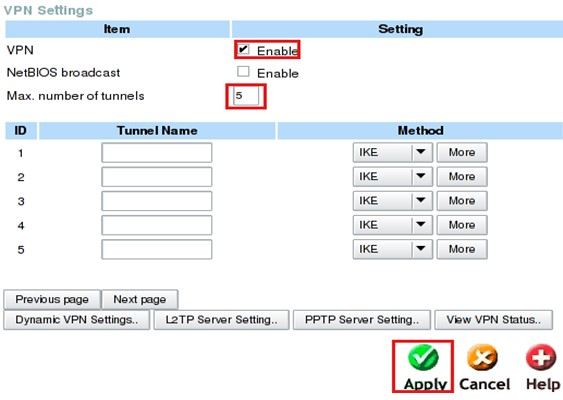

Выполните следующие настройки:

Поставьте галочку напротив VPN, затем в поле Max. number of tunnels укажите значение равное ожидаемому количеству тоннелей плюс один (в примере 5). Нажмите кнопку Apply.

После применения настроек, нажмите кнопку Dynamic VPN settings.

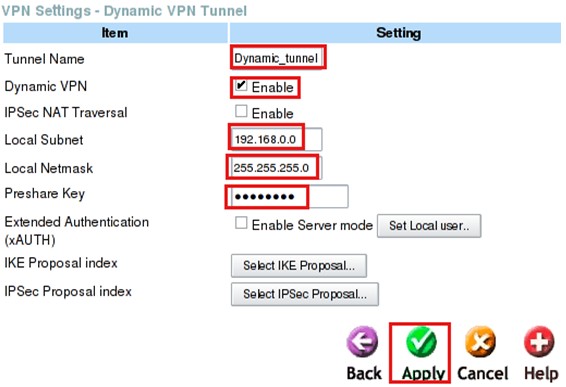

Заполните поля следующим образом:

Tunnel Name: Dynamic_tunnel

Dynamic VPN: Установите галочку в соответствующем поле.

Local Subnet: Укажите локальную подсеть (в примере 192.168.0.0)

Local Netmask: Укажите сетевую маску сети (в примере 255.255.255.0)

Preshare Key: Укажите вашу парольную фразу, используя цифры и буквы английского алфавита.

Нажмите кнопку Apply.

После применения настроек, нажмите кнопку Select IKE Proposal.

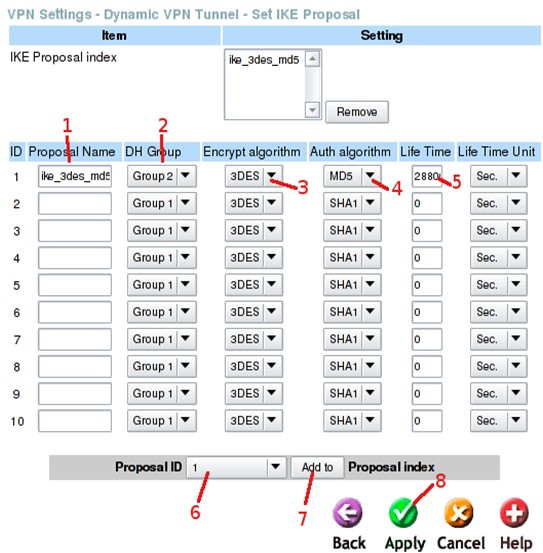

Заполните следующие поля в указанном ниже порядке.

Шаг 1: В поле Proposal Name укажите ike_3des_md5

Шаг 2: В поле DH Group выберите Group 2

Шаг 3: В поле Encrypt algorithm укажите 3DES

Шаг 4: В поле Auth algorithm укажите MD5

Шаг 5: В поле Life Time укажите 28800

Шаг 6: В поле Proposal ID выберите 1

Шаг 7: Нажмите кнопку Add to

Шаг 8: Нажмите кнопку Apply

После применения настроек нажмите кнопку Back, затем кнопку IPSec Proposal.

Заполните следующие поля в указанном ниже порядке.

Шаг 1: В поле Proposal Name укажите ipsec_3des_md5

Шаг 2: В поле DH Group выберите Group 2

Шаг 3: В поле Encrypt algorithm укажите 3DES

Шаг 4: В поле Auth algorithm укажите MD5

Шаг 5: В поле Life Time укажите 3600

Шаг 6: В поле Proposal ID выберите 1.

Шаг 7: Нажмите кнопку Add to.

Шаг 8: Нажмите кнопку Apply.

Источник

Лун для d link

| Текущее время: Чт июн 17, 2021 00:27 |

Часовой пояс: UTC + 3 часа

DGS-3100, импорт ssh public key в коммутатор

| Страница 1 из 2 | [ Сообщений: 18 ] | На страницу 1 , 2 След. |

|

| Автор | Сообщение | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Кирилл_1980 | | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Зарегистрирован: Пт окт 17, 2008 12:34 |

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||